Sistemas de Detección de Intrusos

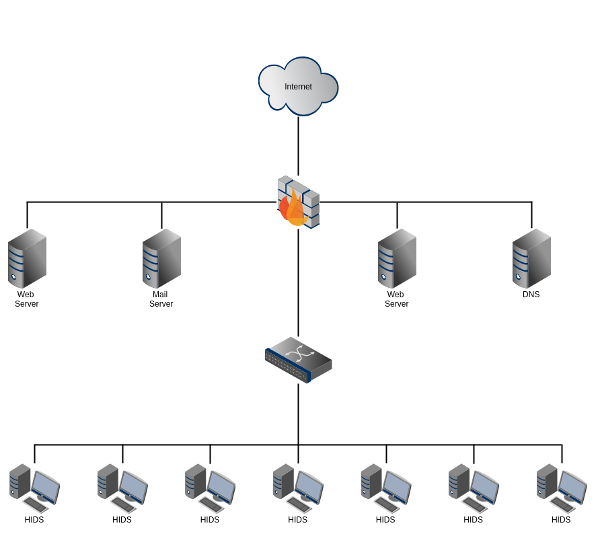

Independientemente de su tipo, todos los IDS comparten una serie de características comunes. Estas características son las siguientes:

- Capacidad de detección: debe ser capaz de detectar una amplia gama de actividades sospechosas, desde ataques conocidos hasta ataques nuevos o sofisticados.

- Precisión: debe generar alertas precisas, es decir, no debe generar falsos positivos o falsos negativos.

- Escalabilidad: debe ser capaz de escalar para adaptarse a redes de cualquier tamaño.

- Adaptabilidad: debe ser capaz de adaptarse a nuevos tipos de amenazas y vulnerabilidades.

- Gestión y administración: debe ser fácil de gestionar y administrar, para que los administradores puedan configurarlo y analizar sus alertas de forma eficiente.

Además de estas características comunes, los IDS pueden tener otras características específicas, como la capacidad de generar informes detallados de las alertas, la capacidad de integrar con otros sistemas de seguridad o la capacidad de automatizar las acciones de respuesta a incidentes.

En general, los IDS son una herramienta importante para la seguridad de la red. Al detectar actividades sospechosas, pueden ayudar a las organizaciones a prevenir y responder a los ataques cibernéticos.

Snort y Tripwire

Son dos sistemas de detección de intrusiones (IDS) de código abierto populares. Ambos sistemas tienen sus propias fortalezas y debilidades, y son adecuados para diferentes tipos de entornos de red.

Snort: es un sistema de detección de intrusiones basado en la red (NIDS). Monitorea el tráfico de red en busca de actividad sospechosa. Snort utiliza una combinación de análisis de firmas y análisis de comportamiento para detectar intrusiones.

Tripwire: es un sistema de detección de intrusiones basado en hosts (HIDS). Monitorea los sistemas individuales de la red en busca de cambios inesperados. Tripwire utiliza firmas de cambio para detectar intrusiones.

Las firmas IDS en red

Son patrones de tráfico de red que se utilizan para detectar actividades sospechosas. Estas firmas se pueden utilizar en sistemas de detección de intrusiones basados en la red (NIDS) para detectar ataques cibernéticos.

Las firmas IDS en red se pueden clasificar en dos categorías principales:

- Firmas de ataque: Estas firmas identifican patrones de tráfico de red que son característicos de un ataque específico. Por ejemplo, una firma de ataque podría identificar un paquete de red que contiene un comando malicioso.

- Firmas de anomalía: Estas firmas identifican tráfico de red que es inusual o fuera de lo normal. Por ejemplo, una firma de anomalía podría identificar un dispositivo que transmite una gran cantidad de tráfico de red de forma repentina.

Los NIDS utilizan firmas IDS para detectar ataques cibernéticos analizando el tráfico de red en busca de patrones coincidentes. Cuando un NIDS detecta un patrón coincidente, genera una alerta que informa a los administradores de la red de un posible ataque.

Las firmas IDS en red son una herramienta importante para la seguridad de la red. Al ayudar a los NIDS a detectar ataques cibernéticos, las firmas IDS pueden ayudar a las organizaciones a proteger sus sistemas y datos de los atacantes.

No hay comentarios.:

Publicar un comentario