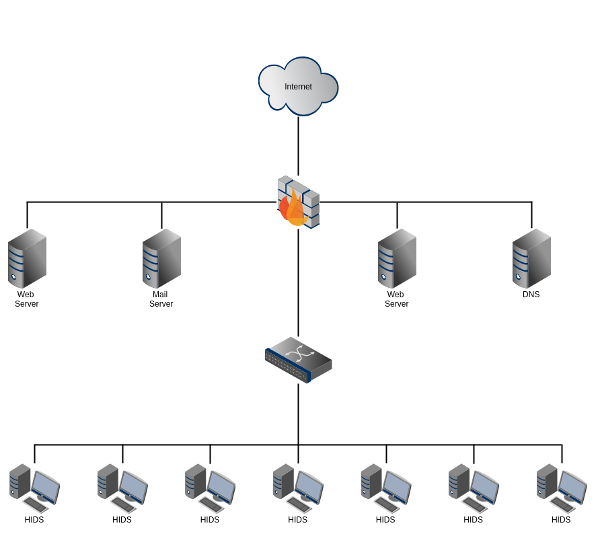

Firewalls

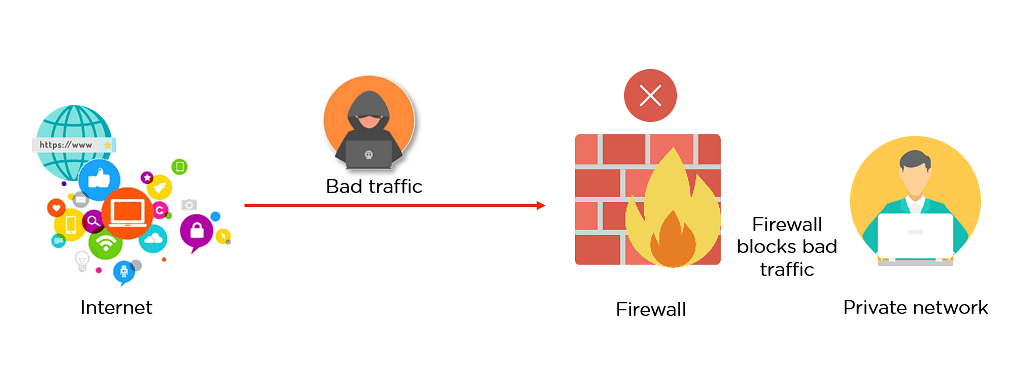

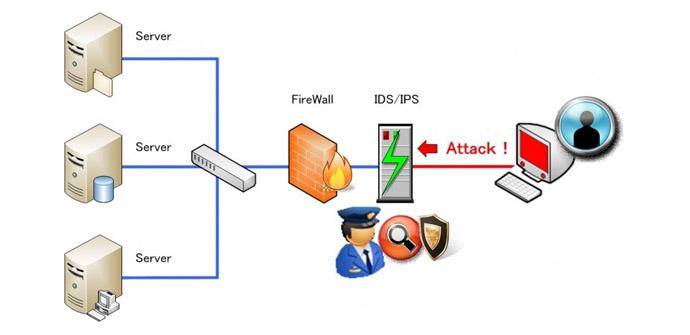

Un firewall es un dispositivo de red que monitorea y controla el tráfico de red entrante y saliente. Los firewalls se utilizan para proteger las redes de ataques cibernéticos al bloquear el tráfico no autorizado o sospechoso.

Los firewalls pueden ser implementados en hardware, software o una combinación de ambos. Los firewalls de hardware son dispositivos físicos que se instalan en la red. Los firewalls de software se instalan en los ordenadores o dispositivos individuales.

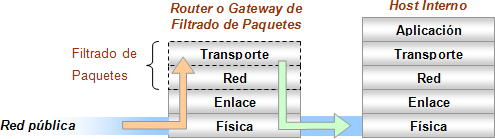

Los firewalls utilizan una variedad de técnicas para filtrar el tráfico de red, incluyendo:

- Filtrado de paquetes: El firewall analiza los encabezados de los paquetes de red para determinar si se deben permitir o denegar.

- Filtrado de aplicaciones: El firewall identifica las aplicaciones que están intentando acceder a la red y permite o deniega el acceso en función de reglas predefinidas.

- Filtrado de contenido: El firewall analiza el contenido de los paquetes de red, como el correo electrónico o las páginas web, y permite o deniega el acceso en función de reglas predefinidas.

Los firewalls son una parte importante de cualquier estrategia de seguridad de red. Al bloquear el tráfico no autorizado o sospechoso, los firewalls pueden ayudar a proteger las redes de ataques cibernéticos.

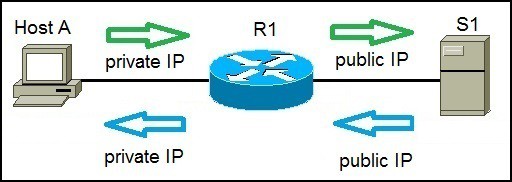

NAT (Network Address Translation)

Es una técnica que permite que múltiples dispositivos en una red local compartan una única dirección IP pública. Esto se logra asignando a cada dispositivo en la red local una dirección IP privada única y traduciendo esas direcciones IP privadas a la dirección IP pública única cuando el tráfico se envía o recibe desde Internet.

NAT es una técnica muy común utilizada en hogares y empresas para conectar dispositivos a Internet. También se utiliza en redes más grandes, como redes de telefonía móvil y redes de proveedores de servicios de Internet (ISP).

Redes Privadas Virtuales (IPSec, SSH, SSL)

Las redes privadas virtuales (VPN) son una tecnología que permite a los usuarios crear una conexión segura entre dos o más dispositivos a través de una red pública, como Internet. Las VPN se utilizan para una variedad de propósitos, como el acceso remoto a redes corporativas, la transmisión de datos confidenciales y el intercambio de archivos de forma segura.

Hay tres tipos principales de VPN:

- IPSec: es un conjunto de protocolos que se utilizan para crear un túnel seguro entre dos dispositivos. IPSec utiliza cifrado, autenticación y autenticación de integridad para proteger el tráfico de la red.

- SSH: es un protocolo de red que se utiliza para establecer una conexión segura entre dos dispositivos. SSH utiliza cifrado para proteger los datos que se transmiten entre los dispositivos.

- SSL: es un protocolo de seguridad que se utiliza para proteger las comunicaciones entre un cliente y un servidor. SSL utiliza cifrado para proteger los datos que se transmiten entre el cliente y el servidor.